Details zur KRACK-Attacke: WPA2 ist angeschlagen, aber nicht gänzlich geknackt

Schwachstellen im WPA2-Protokoll führen dazu, dass Angreifer eigentlich geschützten Datenverkehr mitlesen könnten. Davon sind im Grunde alle Geräte mit WLAN-Chip bedroht. Das WLAN-Passwort ist aber nicht gefährdet.

(Bild: Screenshot)

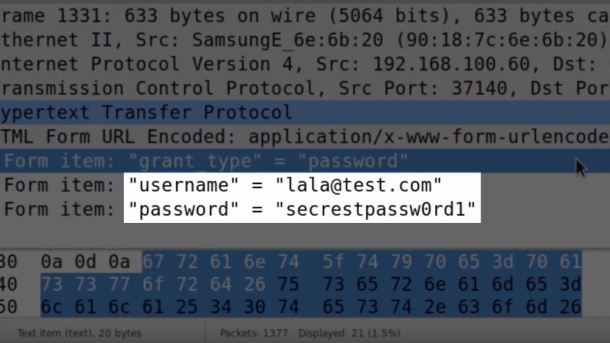

Zwei Sicherheitsforscher zeigen, wie sie auf Grund von Fehlern im WPA2-Protokoll verschlüsselte Daten zwischen einem Access Point und Client einsehen können. WPA2 ist das mittlerweile fast überall genutzte Protokoll für die Verschlüsselung in Funknetzen und soll Angreifer daran hindern, Daten durch einfaches Belauschen der Funkübertragung zu erschnüffeln. Durch den KRACK getauften Angriff könnten Angreifer etwa persönliche Informationen mitschneiden oder Daten manipulieren. Die "Key Reinstallation Attack" klinkt sich dazu in den Verbindungsaufbau ein.

Einfallstor Handshake

Die Sicherheitsforscher der belgischen KU Leuven setzen in dem Moment an, in dem ein Client sich mit einem Access Point via WLAN verbinden will. Dabei verständigen sich beide in Form eines Handshakes, der in vier Schritte unterteilt ist, unter anderem auf den zu nutzenden Session-Key. Der Beschreibung zufolge gelingt es ihnen dabei durch aktive Manipulation einen bereits genutzten Schlüssel erneut zum Einsatz zu bringen. Das funktioniere in der Praxis mit nahezu allen WLAN-Clients.

Diese "Reinstallation" erlaube es ihnen, Teile des Datenverkehrs zu entschlüsseln oder zu manipulieren, erklären die Forscher auf einer eigens für die Beschreibung des KRACK-Angriffs eingerichteten Web-Site. Es handle sich dabei um einen Design-Fehler des WPA2-Protokolls, das die erneute Nutzung des Keys nicht unterbinde. Das WLAN-Passwort könne man auf diesem Weg allerdings nicht in seinen Besitz bringen. Zusätzlich via SSL/TLS gesicherte Daten, wie sie etwa bei HTTPS-Verbindungen zum Online-Banking oder zum Übertragen von Login-Daten genutzt werden, lassen sich durch KRACK ebenfalls nicht entschlüsseln. Mehr Details zum Angriff auf den 4-Weg-Handshake präsentieren Mathy Vanhoef und Frank Piessens in einem Paper zu Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Linux und Android besonders gefährdet

Neben WPA2, inklusive der Personal- und Enterprise-Variante, sollen auch WPA-TKIP, AES-CCMP und das derzeit nicht weit verbreitete GCMP dafür anfällig sein. Da die Sicherheitsstandards an sich verwundbar sind, sind im Grunde alle Geräte mit Android, iOS, Linux, Windows & Co., die einen WLAN-Chip verbaut haben, gefährdet.

Den Sicherheitsforschern zufolge sind vor allem Linux und Android ab Version 6.0 besonders für einen derartigen Übergriff anfällig. Hier kommt die Software wpa_supplicant zum Einsatz, die den Sicherheitsforschern zufolge durch die erneute Übertragung des dritten Handshake-Pakets zur Nutzung eines Dummy-Keys mit dem Wert 0 gebracht werden kann. In diesem Fall konnten sie eigenen Angaben zufolge mit wenig Aufwand alle übertragenen Daten entschlüsseln. Rund 41 Prozent aller Android-Geräte seien für diese "besonders verheerende Variante" ihres Angriffs anfällig.

Die Forscher wollen am 1. November 2017 auf der Konferenz Computer and Communications Security (CCS) einen aktualisierten Vortrag mit weiteren Details zur KRACK-Attacke halten. In einer ersten Stellungnahme versichert die Wi-Fi Alliance, dass es bislang keine Beweise für ein Ausnutzen der Schwachstellen gibt. Verschiedene Netzwerkausrüster haben bereits Patches angekündigt. Man kan die KRACK-Lücke also schließen, versichern die Forscher. Heise Security ist mit diversen Anbietern in Kontakt und wird berichten.

Bis Patches verfügbar sind, muss man davon ausgehen, dass Dritte mitlesen können. Man sollte bei der Übertragung von persönlichen Informationen darauf achten, dass eine Extra-Verschlüsselung wie HTTPS zum Einsatz kommt. Alternativ kann auch der Einsatz eines VPNs helfen. Das Deaktivieren von WLAN ist auch zielführend, in der Regel aber nicht praktikabel.

(des)