Krypto-Trojaner Locky wütet in Deutschland: Über 5000 Infektionen pro Stunde

Die neue Ransomware Locky findet hierzulande offenbar massenhaft Opfer, darunter auch ein Fraunhofer-Institut. Inzwischen haben die Täter ihrem Schädling sogar Deutsch beigebracht.

Der Erpressungs-Trojaner Locky verbreitet sich insbesondere in Deutschland rasend schnell: Über 5000 Neuinfektionen pro Stunde zählt der Sicherheitsforscher Kevin Beaumont. Erst mit etwas Abstand folgen die Niederlande und die USA in der Liste der am stärksten betroffenen Länder. Es gelang Beaumont, sich in den Datenverkehr der Ransomware einzuklinken, indem er eine der Domains registrierte, unter welcher Locky seinen Command-and-Control-Server zu kontaktieren versucht.

Erpressungs-Trojaner Locky spricht Deutsch (4 Bilder)

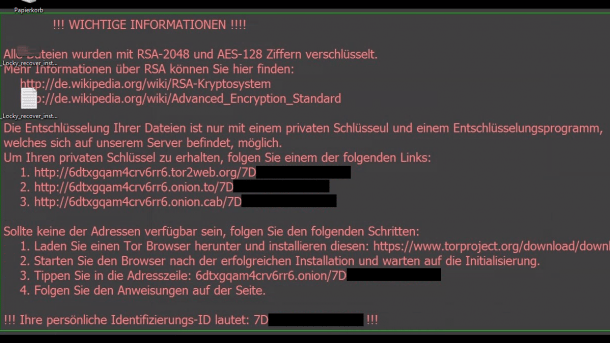

Locky spricht Deutsch

Unterdessen haben die Locky-Entwickler ihrem Schädling auch die deutsche Sprache beigebracht. Wer sich hierzulande infiziert, dem zeigt der Krypto-Trojaner nun einen deutschsprachigen Erpresserbrief. Der Windows-Schädling ändert nach dem Verschlüsseln der Dateien inzwischen auch das Desktop-Hintergrundbild, um seine Forderung deutlich zu machen.

Fraunhofer-Institut infiziert

Zu den Opfern zählt hierzulande laut dpa-Informationen auch ein Fraunhofer-Institut in Bayreuth. Dort hat Locky am Mittwochnachmittag die Dateien eines zentralen Servers verschlüsselt und unbrauchbar gemacht. Von dem Ausfall waren ungefähr 60 PC-Arbeitsplätze betroffen. Eine IT-Expertin des Instituts vermutet, dass der Schädling über einen der Arbeitsplätze ins Netzwerk gelangt ist.

Netzwerkfreigaben und Cloud-Speicher

Der Erpressungs-Trojaner Locky verschlüsselt nicht nur Dateien auf dem infizierten Rechner, sondern auch alles, was er über das Netzwerk erreicht. Laut BleepingComputer erreicht der Schädling sogar Netzwerkfreigaben, die aktuell nicht ins System eingebunden sind. Auch vor Cloud-Speichern macht Locky nicht Halt: Werden Ordner des infizierten Rechners mit der Cloud synchronisiert, werden automatisch die online gespeicherten Originale der Dateien durch die verschlüsselten Varianten ersetzt.

Locky Decryptor ausprobiert

Nach wie vor ist kein Weg bekannt, die verschlüsselten Dateien ohne Zahlung des Lösegelds zu retten. heise Security liegt eine Version des kostenpflichtigen Entschlüsselungs-Tools der Täter vor. Es kann anscheinend lediglich jene Dateien dechiffrieren, die auf dem System des zahlenden Nutzers verschlüsselt wurden. Wer sich vor digitalen Geiselnahme schützen will, sollte regelmäßig Backups aller wichtigen Dateien anlegen – an einem Ort, den ein Trojaner möglichst schwer erreichen kann. Geeignet ist etwa eine USB-Festplatte, die man nur bei Bedarf mit dem Rechner verbindet.

Gefährliche Office-Dokumente

Locky wird aktuell vor allem per Mail verbreitet. Es handelt sich zumeist um frei erfundene Rechnungen, welche die Neugier des Empfängers wecken sollen. Im Anhang befindet sich ein Office-Dokument mit Makro-Code, der die Infektion auslöst. Die Verbreitung wird aktuell massiv vorangetrieben: Das luxemburgische CERT hat auf einem Honeypot innerhalb einer halben Stunde 500 Mails mit verseuchten Excel-Dateien erhalten.

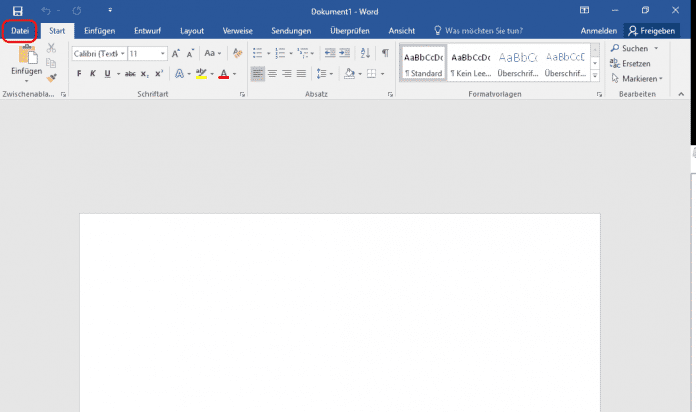

Wenn Sie Office nutzen, sollten Sie sicherstellen, dass die automatische Ausführung von eingebettetem Makro-Code abgeschaltet ist:

Makros in Office 2016 zähmen (4 Bilder)

Außerdem verbreiten Online-Ganoven den Erpressungs-Trojaner über Exploit-Kits wie Neutrino. Exploit-Kits versuchen Malware über Sicherheitslücken im Browser und den installierten Plug-ins wie Flash zu verbreiten. Wer sich vor derartigen Angriffen schützen will, muss sein System stets auf dem aktuellen Patch-Stand halten.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(rei)